Pesquisadores de segurança identificaram semelhanças entre o novo malware bancário Maverick e a praga digital Coyote, já conhecida por atacar instituições financeiras brasileiras. Ambos são escritos em .NET, focam em usuários do Brasil e contam com a mesma rotina de descriptografia, monitoramento de aplicativos bancários e mecanismo de propagação pelo WhatsApp Web.

De acordo com a CyberProof, o Maverick circula em campanhas atribuídas ao grupo Water Saci. O ataque começa com o envio, via WhatsApp para desktop, de um arquivo ZIP que contém um atalho do Windows (LNK). Ao ser acionado, o atalho executa cmd.exe ou PowerShell, conecta-se ao domínio zapgrande[.]com e baixa a carga inicial.

A sequência inclui um script PowerShell capaz de desativar o Microsoft Defender, burlar o Controle de Conta de Usuário (UAC) e descarregar um loader em .NET. Esse carregador verifica a presença de ferramentas de engenharia reversa e encerra a execução caso detecte análise. Em seguida, baixa os módulos SORVEPOTEL e Maverick, instalando este último apenas se o sistema indicar fuso horário, idioma e formato de data típicos do Brasil.

Monitoramento de abas bancárias

Uma vez ativo, o Maverick vigia as abas do navegador em busca de endereços de bancos latino-americanos listados no código. Quando identifica um acesso, contata um servidor remoto para receber comandos adicionais, coletar informações do sistema e exibir páginas falsas de login com o objetivo de roubar credenciais.

Análises da Sophos and Kaspersky apontam grande sobreposição de código entre Maverick e Coyote. Embora a Kaspersky trate o Maverick como ameaça distinta, as empresas concordam que ambos fazem parte do mesmo ecossistema de cibercrime brasileiro.

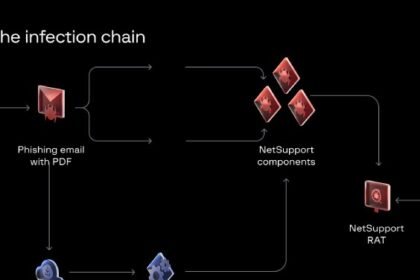

Nova cadeia de infecção

Relatório da Trend Micro revelou uma variação recente do Water Saci que abandona binários .NET e utiliza VBScript e PowerShell. O esquema baixa o ChromeDriver e o Selenium para automatizar o WhatsApp Web, tomar a sessão do usuário e redistribuir o arquivo ZIP malicioso para todos os contatos. Um banner “WhatsApp Automation v6.0” é exibido para mascarar a atividade.

Imagem: Internet

O código PowerShell copia o perfil legítimo do Chrome do usuário — cookies, tokens de autenticação e sessões salvas —, permitindo acesso ao WhatsApp sem novo escaneamento de QR Code. O controle remoto inclui funções para pausar, retomar e monitorar a disseminação em tempo real, transformando máquinas infectadas em uma botnet coordenada.

Comandos e comunicação por e-mail

O componente SORVEPOTEL utiliza conexões IMAP com contas terra.com[.]br, autenticadas inclusive com MFA, para receber instruções. Entre os comandos disponíveis estão coleta de informações do sistema, execução de scripts, captura de tela, movimentação de arquivos e até reinicialização ou desligamento da máquina.

Alvos além do setor bancário

A CyberProof detectou indícios de que hotéis brasileiros também foram visados, sinalizando possível ampliação do escopo dos ataques. O Brasil, com mais de 148 milhões de usuários do WhatsApp, é o segundo maior mercado do aplicativo no mundo, o que torna a plataforma um vetor atraente para disseminação em massa.

Com informações de The Hacker News