O carregador de malware GootLoader voltou a ser detectado em campanhas recentes após um período de baixa atividade. A empresa de segurança Huntress identificou três infecções desde 27 de outubro de 2025; em dois desses episódios os invasores assumiram o controle de controladores de domínio em menos de 17 horas depois do primeiro contato.

Nova tática de ofuscação

Segundo a pesquisadora Anna Pham, o grupo por trás do GootLoader passou a incorporar fontes personalizadas no formato WOFF2 para camuflar nomes de arquivos exibidos no navegador. A técnica utiliza substituição de glifos: caracteres aparentemente aleatórios, como “μIvSO*’Oaμ==33O%33:O[TMv3cwv,,”, transformam-se em títulos legíveis — por exemplo, “Florida_HOA_Committee_Meeting_Guide.pdf” — quando renderizados com a fonte maliciosa embutida e codificada em Z85 (variante do Base85 que comprime o arquivo de 32 KB para cerca de 40 KB).

O loader também continua a explorar endpoints de comentários do WordPress para distribuir arquivos ZIP criptografados com XOR, cada um gerado com chave única.

Distribuição via motores de busca

Como em campanhas anteriores, os operadores aproveitam técnicas de search engine optimization (SEO) para atrair vítimas que procuram documentos específicos. Buscas no Bing por termos como “missouri cover utility easement roadway” redirecionam o usuário a sites WordPress comprometidos, onde o ZIP infectado é oferecido para download.

Arquivos ZIP manipulados

Huntress observou ainda uma alteração no formato do arquivo compactado: ferramentas de análise automática, como VirusTotal, utilitários ZIP em Python ou o 7-Zip, veem o conteúdo como um simples arquivo .TXT. Já no Windows File Explorer, o mesmo pacote extrai um script JavaScript legítimo — o verdadeiro payload.

Do carregador ao acesso remoto

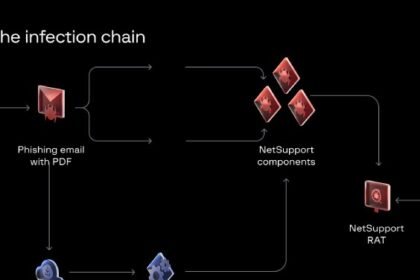

Após a extração, o código JavaScript instala o backdoor Supper (também conhecido como SocksShell ou ZAPCAT), capaz de criar um proxy SOCKS5 e fornecer acesso remoto ao sistema. Em pelo menos um incidente, os invasores usaram o Windows Remote Management (WinRM) para mover-se lateralmente até o controlador de domínio e criar um novo usuário com privilégios de administrador.

Imagem: Internet

Associado ao grupo Hive0127 (UNC2565), o GootLoader costuma ser o ponto de entrada para outras ameaças, incluindo ransomware. Relatórios anteriores da Microsoft apontam que credenciais obtidas pelo loader são repassadas ao ator de ameaça Vanilla Tempest (Storm-0494), que emprega o Supper e ferramentas de acesso como AnyDesk para avançar no ambiente corporativo.

Para a Huntress, o caso ilustra que técnicas simples, mas bem ofuscadas, continuam suficientes para driblar mecanismos de detecção e alcançar objetivos como espionagem ou implantação de ransomware.

Com informações de The Hacker News