Ataque supply chain n8n rouba tokens OAuth de devs

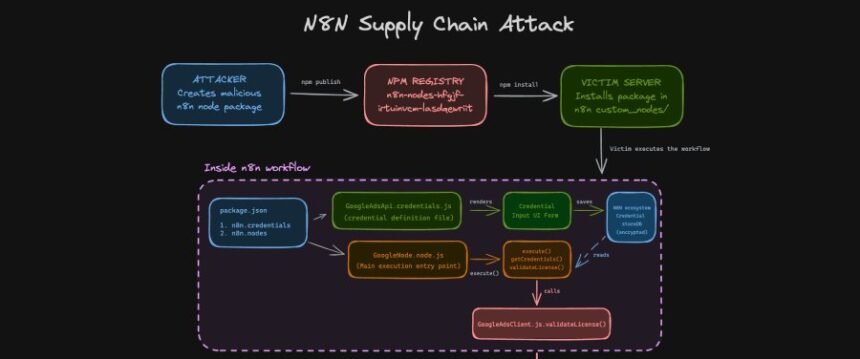

Ataque supply chain n8n foi descoberto após oito pacotes maliciosos no npm se passarem por integrações legítimas da plataforma de automação de fluxos, desviando tokens OAuth de serviços como Google Ads.

Como o golpe foi armado no repositório npm

Pesquisadores da Endor Labs identificaram pacotes com nomes extensos, a exemplo de “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit”, que imitava uma integração de Google Ads. Ao instalar o módulo como “nó comunitário”, o desenvolvedor via telas de configuração autênticas e era induzido a conectar sua conta de anúncios. O código, então, salvava o token OAuth de forma cifrada no armazém do n8n, usava a master key interna para descriptografar e enviava os dados a um servidor controlado pelos invasores.

Esse método eleva a gravidade dos ataques de supply chain (cadeia de suprimentos) porque o n8n costuma centralizar credenciais — APIs, chaves e tokens — de dezenas de serviços em um único lugar. Caso um pacote malicioso tenha acesso ao processo, ele herda a capacidade de ler variáveis de ambiente, acessar o sistema de arquivos e fazer requisições externas, tudo sem ser isolado ou sandboxed.

Pacotes removidos e a possível continuidade da campanha

Os oito pacotes já foram excluídos do npm, mas baixaram, juntos, mais de 28 mil vezes. Autores como “zabuza-momochi” e “dan_even_segler” ainda mantêm bibliotecas ativas, e uma delas, “n8n-nodes-gg-udhasudsh-hgjkhg-official”, recebeu atualização há apenas três horas, sinalizando que a campanha pode seguir em curso.

A própria equipe do n8n alerta que nós comunitários têm o mesmo nível de acesso do serviço principal. Para instâncias self-hosted, recomenda-se definir a variável N8N_COMMUNITY_PACKAGES_ENABLED=false e priorizar integrações oficiais. Auditoria pré-instalação, análise de metadados e verificação de comportamento em ferramentas como ReversingLabs também reduzem riscos.

Imagem: Internet

Entenda os riscos e proteja seu setup

Tokens OAuth funcionam como “chaves mestras” para APIs de marketing, pagamentos e CRM. Se caem em mãos erradas, permitem fraude de anúncios, roubo de dados de clientes e outras ações silenciosas. Portanto, limitar privilégios, monitorar tráfego de saída e adotar listas de permissões são práticas essenciais.

De acordo com reportagem do The Hacker News, esta é a primeira vez que a comunidade n8n é alvo direto desse tipo de ameaça, evidenciando a necessidade de políticas de confiança zero mesmo em projetos de código aberto populares.

Quer manter seu ambiente produtivo e seguro? Confira outras análises de cibersegurança em nossa página inicial e fique por dentro das melhores práticas para um setup de alta performance.

Crédito da imagem: The Hacker News Fonte: The Hacker News