Extensão maliciosa do Chrome CrashFix instala ModeloRAT

Extensão maliciosa do Chrome se passou por bloqueador de anúncios, travou o navegador de propósito e, numa cadeia de golpes, instalou o inédito trojan de acesso remoto ModeloRAT, segundo pesquisadores da Huntress.

Lure CrashFix trava o navegador e obriga ação do usuário

A campanha, batizada de KongTuke, começou quando a vítima buscou um ad blocker e clicou em um anúncio fraudulento que levava à extensão “NexShield Advanced Web Guardian” na Chrome Web Store. Embora fosse baixada mais de 5 mil vezes, a extensão copiava o código do legítimo uBlock Origin Lite e adicionava funções ocultas.

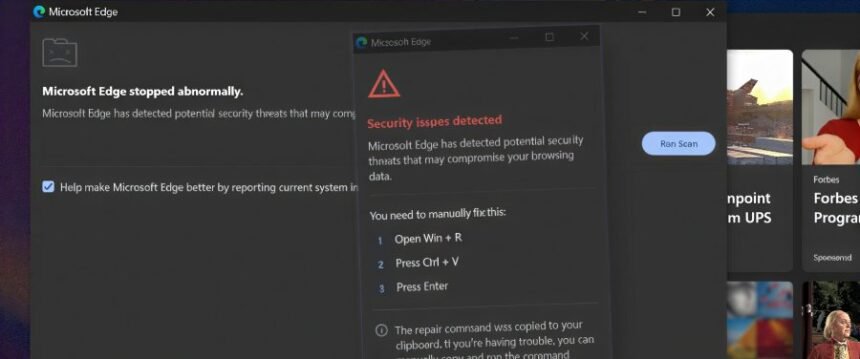

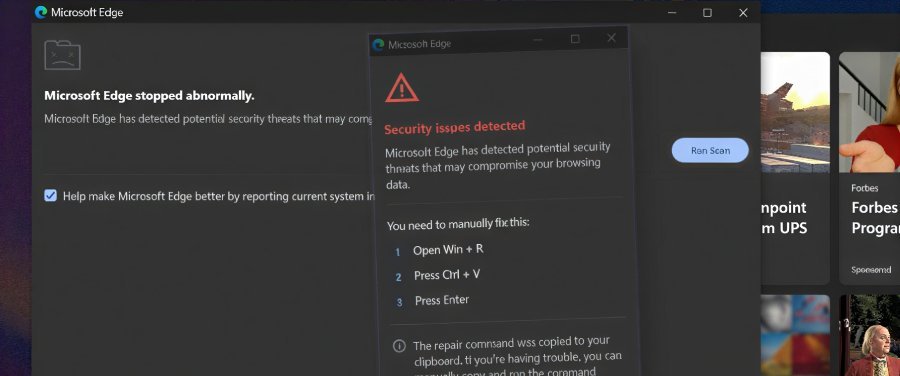

Depois de instalada, aguardava 60 minutos antes de acionar um alerta falso: o Chrome teria “parado inesperadamente” e precisaria de um “scan”. O script copiava automaticamente um comando para a área de transferência e instruía o usuário a executá-lo via Windows Run. O resultado era um ataque de negação de serviço que abria bilhões de conexões em loop, consumindo memória até o navegador congelar.

Ao reiniciar o Chrome, o pop-up retornava, criando um ciclo infinito de travamentos. O código ainda desabilitava cliques com o botão direito e atalhos de desenvolvedor, tentando dificultar a análise.

ModeloRAT foca máquinas de domínio corporativo

Durante o congelamento, a extensão enviava um UUID a “nexsnield[.]com” e, se o alvo estivesse em um domínio corporativo, disparava o carregamento do ModeloRAT. O processo usava finger.exe para puxar um comando PowerShell ofuscado, que baixava outra camada criptografada com Base64 e XOR. Antes de prosseguir, o script verificava mais de 50 ferramentas de análise e a presença de antivírus instalados.

O ModeloRAT, escrito em Python, cria persistência via Registro, executa binários, DLLs e scripts e se comunica com servidores C2 por RC4 a cada 5 min. Em “modo ativo”, reduz o intervalo para 150 ms; após seis falhas de comunicação, recua para 15 min para evitar detecção.

Imagem: Internet

Segundo o relatório da Huntress, grupos de ransomware como Rhysida e Interlock já alugaram infraestrutura da KongTuke para entregar cargas adicionais. A técnica de crash intencional, apelidada de CrashFix, evolui o antigo golpe ClickFix e mostra como a engenharia social continua se aprimorando.

Para saber todos os detalhes técnicos, confira o artigo completo no The Hacker News. Se quiser manter seu ambiente seguro, atualize extensões apenas de fontes confiáveis e monitore atividades suspeitas.

Não pare por aqui: visite nossa página inicial para mais análises e dicas de segurança que ajudam a turbinar seu setup gamer ou profissional.

Crédito da imagem: The Hacker News Fonte: The Hacker News