São Paulo, 18 nov. 2025 – A Microsoft detalhou um novo ataque de canal lateral, batizado de Whisper Leak, capaz de indicar o assunto de conversas com modelos de linguagem em modo de streaming, mesmo quando o tráfego está protegido por HTTPS.

Como o ataque funciona

Segundo os pesquisadores Jonathan Bar Or e Geoff McDonald, da equipe Microsoft Defender Security Research, um invasor que apenas observa o tráfego TLS – como um agente estatal no provedor de internet, alguém na mesma rede local ou conectado ao mesmo roteador Wi-Fi – consegue extrair padrões de tamanho e tempo de chegada dos pacotes. Com esses dados, classificadores de machine learning identificam se o usuário trata de um tema sensível específico.

Para comprovar a ideia, a empresa treinou um classificador binário de prova de conceito usando os modelos LightGBM, Bi-LSTM e BERT. Em testes com modelos da Mistral, xAI, DeepSeek e OpenAI, a acurácia superou 98%, o que permite sinalizar conversas sobre, por exemplo, lavagem de dinheiro ou dissidência política.

Riscos e evolução da ameaça

A eficácia do Whisper Leak aumenta à medida que o atacante coleta mais amostras, tornando-o viável na prática, alertou a Microsoft. A coleta de vários diálogos ou de diálogos de vários turnos eleva a taxa de sucesso.

Medidas de contenção

Após divulgação responsável, OpenAI, Mistral, Microsoft e xAI aplicaram contramedidas, como inserir sequências aleatórias de texto com comprimento variável nas respostas, mascarando o tamanho de cada token.

Para usuários preocupados com privacidade, a Microsoft recomenda evitar temas altamente confidenciais em redes não confiáveis, usar VPN, preferir modelos que não operem em streaming e recorrer a provedores que já implementaram as mitigação descritas.

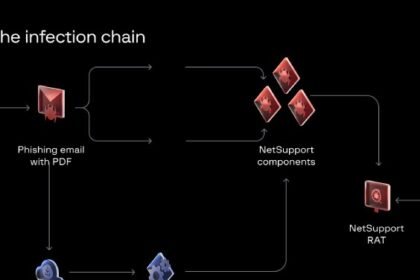

Imagem: Internet

Outras vulnerabilidades em LLMs

No mesmo comunicado, a empresa citou estudo que avaliou oito modelos de código aberto de fornecedores como Alibaba, Google, Meta e Zhipu AI. Todos mostraram alta suscetibilidade a manipulação adversária, especialmente em interações de múltiplos turnos, ressaltando a necessidade de controles de segurança adicionais.

A divulgação reforça a preocupação com falhas fundamentais em chatbots desde a chegada do ChatGPT, em 2022, e amplia a pressão para que desenvolvedores adotem práticas como red teaming recorrente, afinamento de modelos contra jailbreaks e definição rigorosa de usos permitidos.

Com informações de The Hacker News