APT42 lança operação SpearSpecter contra governos

APT42 iniciou a campanha de espionagem SpearSpecter em setembro de 2025, mirando altos funcionários de defesa e governo com táticas de engenharia social altamente personalizadas.

Ataques sob medida contra autoridades e familiares

Segundo a Israel National Digital Agency (INDA), o grupo patrocinado pelo Estado iraniano convida vítimas para conferências exclusivas ou “reuniões importantes”, fingindo ser contatos de confiança. O golpe se estende, ainda, a familiares dos alvos, ampliando a superfície de ataque e aumentando a pressão psicológica.

O histórico da APT42, também conhecida como Charming Kitten ou Phosphorus, inclui campanhas de semanas de duração nas quais agentes mantêm diálogos críveis antes de enviar links armados. Em junho de 2025, outra célula do mesmo grupo abordou profissionais de cibersegurança israelenses fingindo ser executivos de tecnologia.

TAMECAT: backdoor modular e canais de comando múltiplos

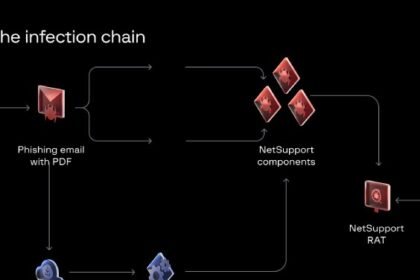

Quando a vítima clica no link malicioso, é redirecionada para uma página falsa que entrega um atalho Windows (LNK) disfarçado de PDF. Esse atalho baixa um script em lote que carrega o backdoor TAMECAT, escrito em PowerShell.

O malware usa três rotas de comando-e-controle: HTTPS, Discord e Telegram, garantindo persistência mesmo se um canal for bloqueado. Entre as funções mapeadas, estão:

Imagem: Internet

- Captura de tela a cada 15 segundos;

- Coleta de arquivos por extensão;

- Roubo de dados dos navegadores Chrome e Edge;

- Exfiltração de e-mails do Outlook;

- Execução de cargas adicionais sob demanda.

Para permanecer invisível, o código utiliza criptografia, ofuscação, living-off-the-land (LOLBins) e execução em memória, deixando poucos rastros no disco.

Mais detalhes técnicos estão disponíveis no relatório da INDA citado pelo The Hacker News, fonte internacional reconhecida em cibersegurança.

Campanhas sofisticadas como SpearSpecter reforçam a importância de dupla autenticação, treinamento constante contra engenharia social e monitoramento de tráfego em serviços de nuvem. Para continuar atento às melhores práticas de proteção no seu setup, visite nossa página inicial e acompanhe as próximas dicas.

Crédito da imagem: The Hacker News Fonte: The Hacker News