Uma campanha de ciberespionagem atribuída a atores apoiados pela China invadiu, em abril de 2025, a rede de uma organização norte-americana sem fins lucrativos que atua na defesa de políticas públicas dos Estados Unidos. A ação, detalhada por equipes da Broadcom (Symantec) e da Carbon Black, teve como objetivo instalar mecanismos de persistência prolongada e discreta.

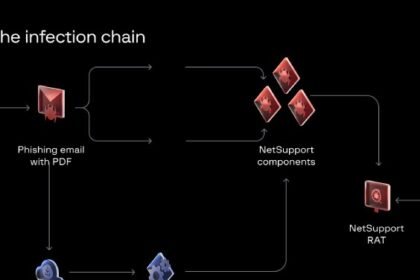

Como o ataque começou

O primeiro indício foi registrado em 5 de abril de 2025, quando os invasores realizaram varreduras em massa contra um servidor da entidade utilizando vulnerabilidades já conhecidas, entre elas CVE-2022-26134 (Atlassian Confluence), CVE-2021-44228 (Apache Log4j), CVE-2017-9805 (Apache Struts) e CVE-2017-17562 (GoAhead Web Server).

Após onze dias sem movimentação visível, em 16 de abril os atacantes executaram vários comandos curl para testar a conectividade com a internet. Em seguida, utilizaram o utilitário netstat para coletar informações de rede e criaram uma tarefa agendada destinada a garantir acesso contínuo ao sistema.

Métodos de persistência

A tarefa configurada acionava o binário legítimo da Microsoft msbuild.exe para rodar um carregador não identificado e gerava uma segunda tarefa agendada, executada a cada 60 minutos com privilégios de SYSTEM. Esse processo injetava código em csc.exe, estabelecendo comunicação com o servidor de comando e controle 38.180.83[.]166.

Os pesquisadores também observaram o uso do componente legítimo do antivírus Vipre (vetysafe.exe) para fazer side-loading da DLL maliciosa sbamres.dll. Essa técnica já fora empregada em campanhas que envolvem o Deed RAT (Snappybee) atribuídas aos grupos Salt Typhoon (Earth Estries) e Earth Longzhi, subgrupo do APT41. A mesma DLL, com nomes diferentes, também foi associada à operação Space Pirates.

Ferramentas como Dcsync e Imjpuexc apareceram na rede comprometida. Não houve novos eventos após 16 de abril, mas, segundo Symantec e Carbon Black, o foco dos criminosos era “estabelecer presença furtiva e alcançar controladores de domínio”, o que permitiria movimentação lateral ampla.

Exploração de WinRAR e novas ondas de ataques

Em relatório separado, o pesquisador BartBlaze informou que o grupo Salt Typhoon utilizou a falha CVE-2025-8088, no WinRAR, para iniciar uma cadeia que faz side-loading de DLL e executa shellcode. O estágio final contata o domínio remoto mimosa.gleeze[.]com.

Imagem: Internet

Outros grupos chineses em atividade

Análise da ESET revela operações simultâneas de várias células alinhadas a interesses de Pequim:

- Speccom – Em julho de 2025, enviou e-mails de phishing a empresas de energia na Ásia Central para instalar variantes de BLOODALCHEMY e os backdoors kidsRAT e RustVoralix.

- DigitalRecyclers – No mesmo mês, atacou organizações europeias e usou o recurso de acessibilidade Magnifier para obter privilégios SYSTEM.

- FamousSparrow – Entre junho e setembro de 2025, visou governos de Argentina, Equador, Guatemala, Honduras e Panamá, provavelmente explorando falhas ProxyLogon em servidores Exchange para implantar SparrowDoor.

- SinisterEye (LuoYu/Cascade Panda) – De maio a setembro de 2025, comprometeu uma empresa de aviação de defesa em Taiwan, uma entidade comercial dos EUA na China, escritórios chineses de um órgão grego e um órgão governamental do Equador, distribuindo WinDealer (Windows) e SpyDealer (Android) por meio de ataques adversary-in-the-middle (AitM).

- PlushDaemon – Em junho de 2025, atacou uma companhia japonesa e uma multinacional no Camboja, redirecionando tráfego DNS com a ferramenta EdgeStepper para instalar o backdoor SlowStepper.

IIS mal configurado na mira

Pesquisadores da Elastic Security Labs detectaram o grupo de língua chinesa identificado como REF3927, que explora chaves machineKey expostas em servidores IIS para implantar o backdoor TOLLBOOTH (também chamado HijackServer), capaz de ocultar conteúdo para SEO e abrir web shells.

A operação infectou centenas de servidores — sobretudo na Índia e nos Estados Unidos — e, após o acesso inicial, costuma instalar a web shell Godzilla, executar o GotoHTTP para acesso remoto, usar Mimikatz para roubo de credenciais e implantar o rootkit HIDDENDRIVER, baseado no projeto open source Hidden.

Especialistas notam um aumento nas investidas contra servidores IIS, juntando-se a campanhas como GhostRedirector, Operation Rewrite e UAT-8099. Embora os operadores usem o idioma chinês e explorem resultados de busca, o módulo instalado oferece um canal persistente e não autenticado que permite a execução remota de comandos.

Com informações de The Hacker News