Uma campanha de phishing iniciada em fevereiro de 2025 registrou 4.344 domínios para enganar clientes do setor hoteleiro e capturar informações de pagamento, segundo investigação da Netcraft conduzida pelo pesquisador Andrew Brandt.

Alvos e estratégia

Dos endereços criados, 685 incluem o termo “Booking”, 18 fazem referência à “Expedia”, 13 mencionam “Agoda” e 12 usam “Airbnb”, evidenciando o foco em grandes plataformas de reserva e aluguel por temporada.

Os golpistas enviam e-mails que solicitam a confirmação da reserva em até 24 horas mediante uso de cartão de crédito. Ao clicar no link, a vítima é redirecionada para um site falso que exibe logotipos oficiais e solicita o pagamento de um depósito.

Funcionamento do kit de phishing

O kit empregado personaliza a página conforme um identificador único (AD_CODE) presente na URL. Se o usuário acessa sem esse código, o site mostra apenas uma tela em branco. Para reforçar a aparência legítima, há um CAPTCHA que imita o serviço Cloudflare.

As páginas estão disponíveis em 43 idiomas e utilizam termos como “confirmation”, “booking”, “guestcheck”, “cardverify” e “reservation” nos domínios. Depois que a vítima insere número do cartão, data de validade e CVV, o sistema tenta processar a transação em segundo plano enquanto apresenta um chat de “suporte” solicitando uma suposta verificação 3D Secure.

Indícios de origem russa

Comentários em russo no código-fonte apontam para um operador de língua russa, embora a real identidade do grupo permaneça desconhecida.

Possível ligação com outras ações

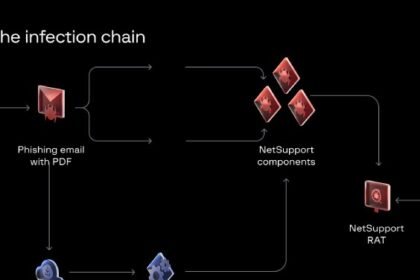

Dias antes, a empresa francesa Sekoia relatou campanha semelhante contra gerentes de hotéis, envolvendo malware PureRAT e contatos via WhatsApp ou e-mail. Um dos domínios divulgados (guestverifiy5313-booking[.]com) segue padrão idêntico ao observado pela Netcraft, sugerindo relação entre as operações.

Imagem: Internet

Outros ataques recentes

Campanhas de larga escala também têm usado marcas como Microsoft, Adobe, WeTransfer, FedEx e DHL para roubar credenciais por meio de anexos HTML, principalmente em empresas da República Tcheca, Eslováquia, Hungria e Alemanha.

Outro kit foi identificado contra clientes da Aruba S.p.A., provedora de hospedagem italiana. Pesquisadores da Group-IB, Ivan Salipur e Federico Marazzi, descrevem a ferramenta como “plataforma multietapa totalmente automatizada”, com filtros de CAPTCHA, pré-preenchimento de dados da vítima e exfiltração via bots no Telegram.

Os casos reforçam o crescimento de ofertas de phishing-as-a-service, que permitem a atores com pouca experiência técnica realizar ataques em escala.

Com informações de The Hacker News